-

Как Proxmox шифрует резервные копии?

-

Как зашифровать ВМ Proxmox в Vinchin Backup & Recovery?

-

Proxmox Backup Encryption FAQs

-

Заключение

Proxmox Backup Server шифрует данные для защиты конфиденциальности и безопасности резервных данных. Это означает, что даже если кто-то получит несанкционированный доступ к файлам резервной копии, они не смогут прочитать их содержание. Эта мера безопасности помогает гарантировать, что конфиденциальные сведения в резервных данных не разглашаются, при этом соответствуя стандартам конфиденциальности и безопасности данных. Если есть проблема с процессом передачи или хранения резервных данных, ваши данные эффективно защищены.

Как Proxmox шифрует резервные копии?

Для шифрования резервных копий Proxmox существуют два способа реализации защиты резервных данных шифрованием. Флажок "Encryption" предлагает быстрый и удобный способ реализации шифрования резервных копий Proxmox, в то время как зашифровка на стороне клиента AES-256 в режиме GCM предоставляет больше гибкости и настраиваемых вариаций. Вы можете выбрать метод шифрования, который соответствует вашим потребностям и предпочтениям.

Включить флажок "Encryption"

Использование флажка "Encryption" для Proxmox Backup Server является быстрым и интуитивно понятным способом для пользователей, которые хотят быстро включить шифрование резервного копирования и не требуют сложной конфигурации. Вы можете включить эту функцию на Proxmox Backup Server за несколько простых шагов.

Просто нажмите Datacenter > Storage > Proxmox backup > Encryption. Таким образом, все резервные копии будут сохранены в зашифрованном виде.

AES-256 Client-Side Encryption в режиме GCM

Этот подход включает настройку клиентского шифрования с использованием AES-256 в режиме GCM. Этот метод шифрования более гибкий и позволяет пользователям настраивать настройки шифрования и управление ключами. Пользователи могут настроить клиентское шифрование через веб-интерфейс или CLI, адаптируя его к своим потребностям и предпочтениям. Этот тип шифрования аутентифицирован, и он не только обеспечивает высокопроизводительную передачу данных, но и завершает процесс шифрования до того, как данные достигнут сервера.

Чтобы использовать зашифрованное резервное копирование Proxmox, выполните следующие шаги:

Шаг 1: Создание ключа шифрования

Сгенерируйте ключ шифрования с помощью команды:

proxmox-backup-client key create my-backup.key

Следуйте инструкциям для установки пароля шифрования ключа, обеспечивая безопасность.

Encryption Key Password: **************

Вам нужно вручную ввести пароль в командной строке и нажать Enter. Пароль не будет отображаться на экране в целях безопасности. После ввода пароля система создаст файл ключа шифрования "my-backup.key", который будет использоваться для последующих операций шифрования и расшифровки.

Шаг 2: Создайте зашифрованные резервные копии

С созданным ключом шифрования вы теперь можете генерировать зашифрованный резервный копию с помощью следующей команды:

proxmox-backup-client backup etc.pxar:/etc --keyfile /path/to/my-backup.key

Password: *********

Encryption Key Password: **************

Замените "etc.pxar:/etc" на фактический путь к файлу или каталогу для резервного копирования. Укажите путь к ранее созданному файлу ключа с помощью параметра --keyfile. В параметре --keyfile вам нужно указать путь /path/to/my-backup.key ранее созданного файла ключей.

Примечание:

Password: Вам нужно ввести пароль, который будет использоваться для защиты созданного файла резервной копии. Обратите внимание, что этот пароль отличается от пароля для ключа шифрования.

Encryption Key Password: Укажите пароль для ключа шифрования, созданного ранее.

Как зашифровать ВМ Proxmox в Vinchin Backup & Recovery?

Несмотря на то, что Proxmox Backup Server предоставляет опции шифрования резервного копирования, Vinchin Backup & Recovery делает шаг вперед в обеспечении безопасности данных. Vinchin обеспечивает дополнительный слой защиты для данных резервного копирования, шифруя данные резервной копии виртуальной машины и процесс передачи, обеспечивая конфиденциальность и целостность данных.

Vinchin использует протокол SSL для защиты данных резервного копирования во время передачи по Интернету, предотвращая несанкционированный доступ и подслушивание. Кроме того, программное обеспечение для резервного копирования Vinchin имеет встроенную специализированную технологию защиты от вымогательского ПО, чтобы обеспечить целостность данных резервного копирования от повреждения или шифрования в случае кибератаки, такой как атака вымогательского ПО. Тем временем, настройки аварийного восстановления Vinchin помогают пользователям быстро восстановить данные резервной копии в случае катастрофического события, сводя к минимуму время простоя бизнеса.

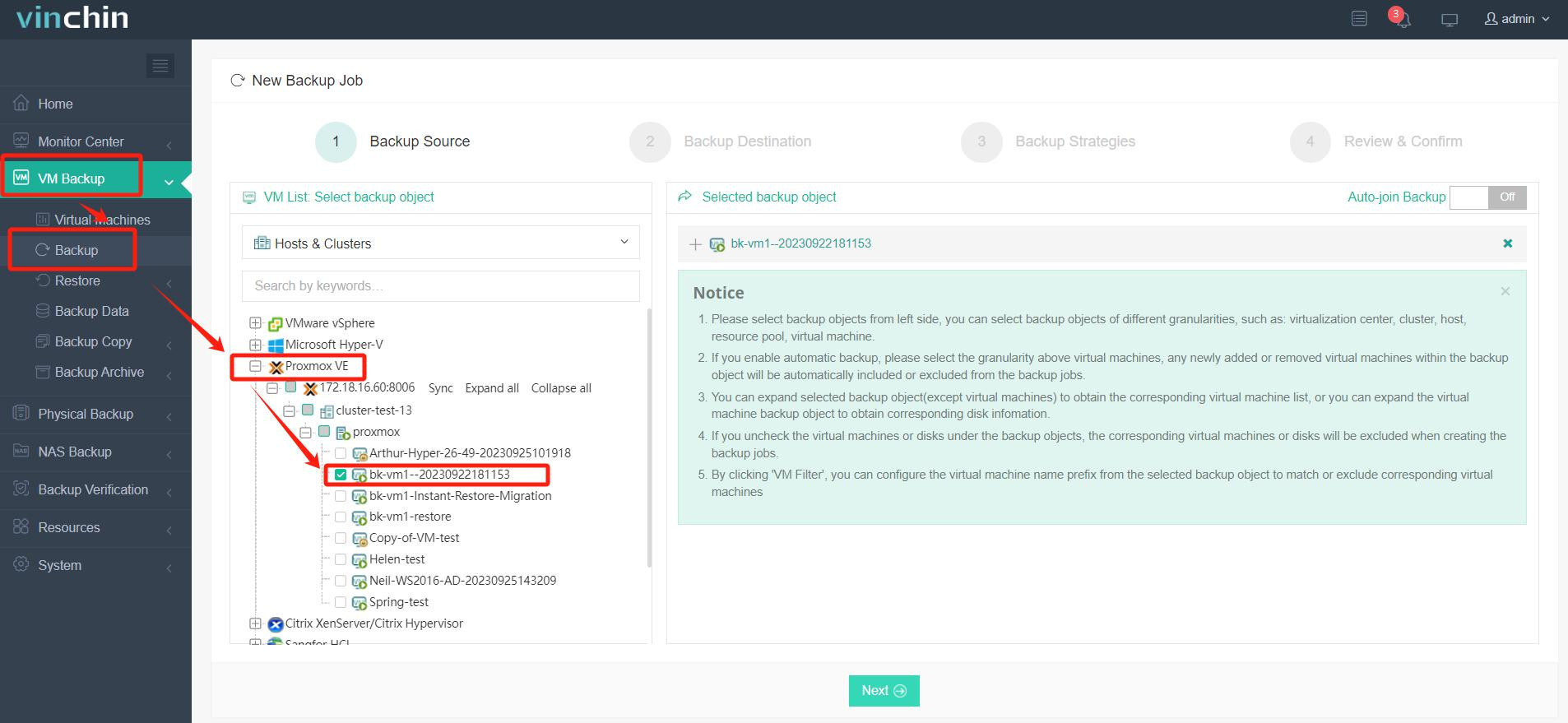

Зашифровать ВМ Proxmox в Vinchin Backup & Recovery очень просто, всего несколько простых шагов.

1. Просто выберите ВМ на хосте

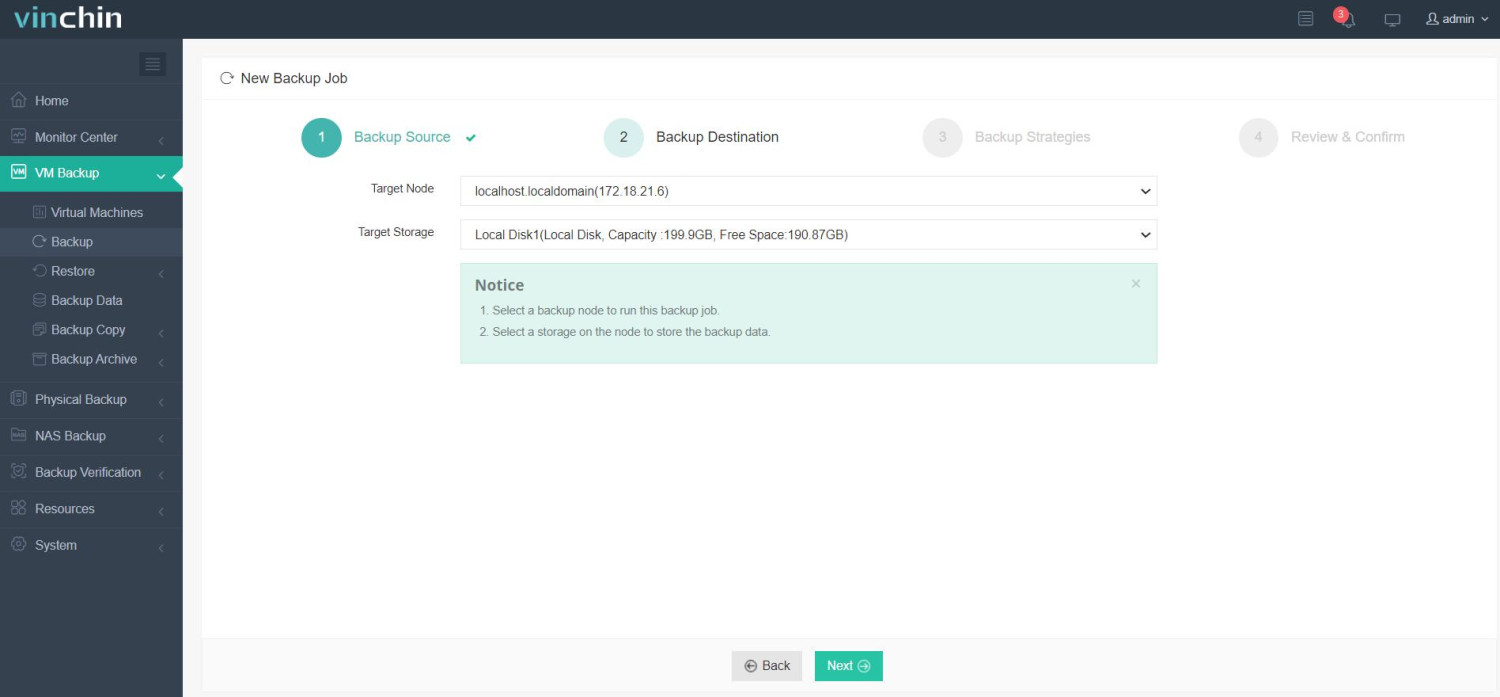

2. Затем выберите место назначения резервной копии

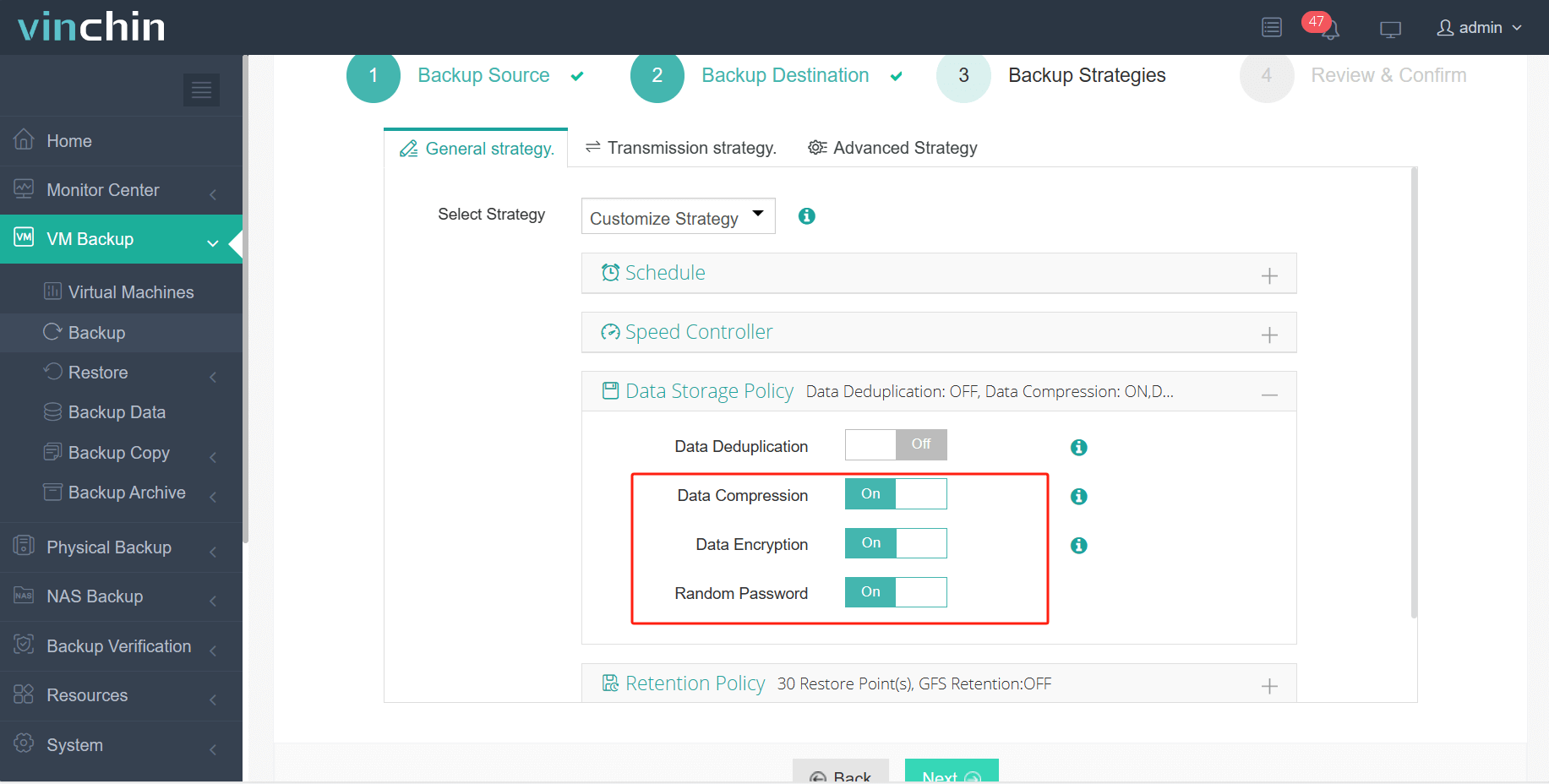

3. Выберите стратегии, включите Data Encryption здесь

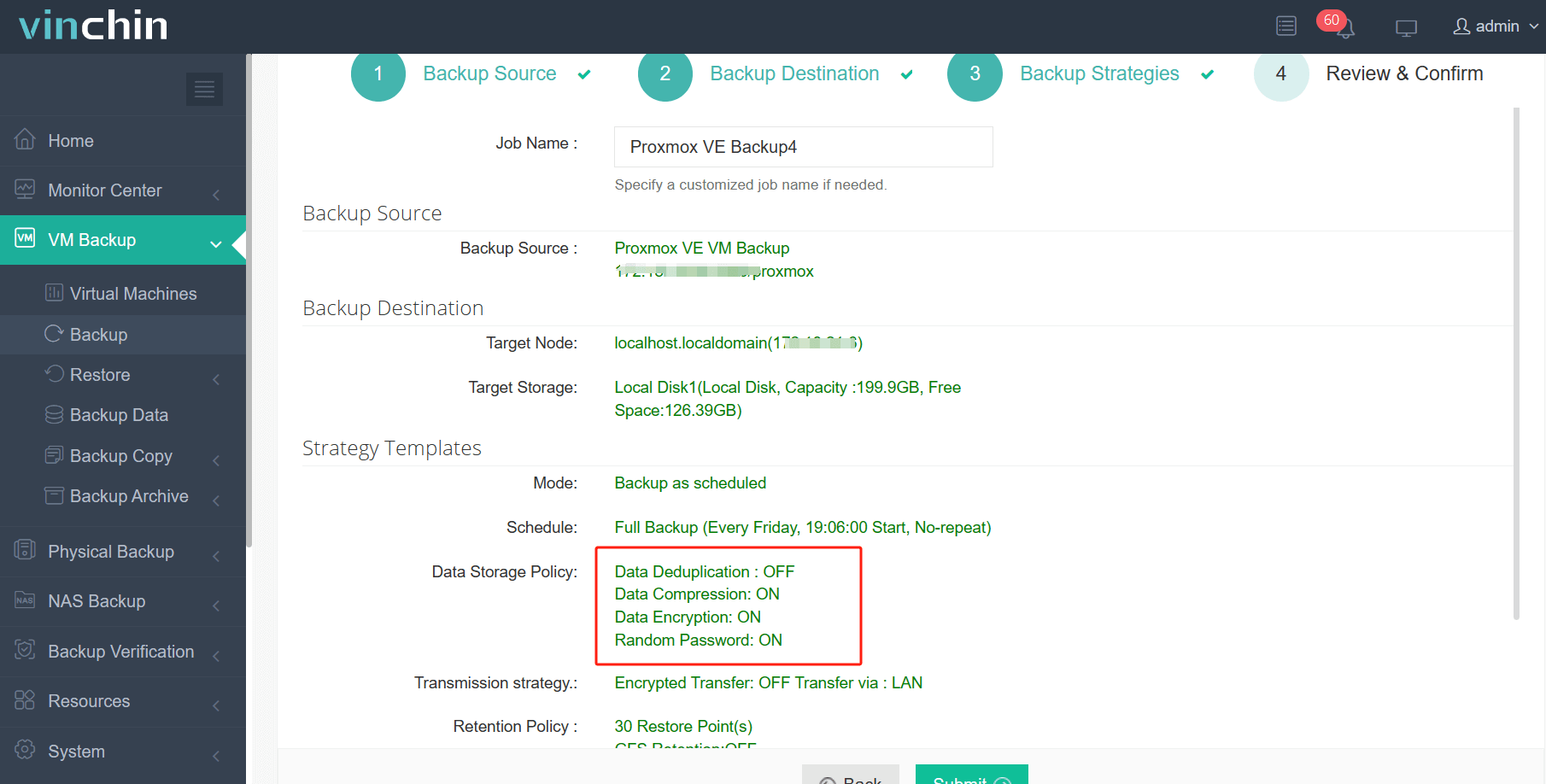

4. В конце концов отправьте задание

Vinchin предоставляет поддержку резервного копирования для различных платформ виртуализации, позволяя компаниям настраивать свои решения для резервного копирования в соответствии с их требованиями. Совместимые платформы включают Proxmox, Xenserver, VMware, Hyper-V, XCP-ng и многие другие. Кроме того, Vinchin предлагает бесплатную 60-дневную пробную версию для пользователей, чтобы они могли протестировать нашу функциональность в реальных сценариях. Пользователи могут напрямую связаться с Vinchin или связаться с нашим локальным партнером для получения более подробной информации и помощи.

Proxmox Backup Encryption FAQs

Q: Что произойдет, если я потеряю ключ шифрования или пароль?

A: Потеря ключа шифрования или пароля может привести к потере данных, поскольку без них невозможно получить доступ к зашифрованным файлам резервных копий. Важно надежно хранить ключи шифрования или пароли и внедрять надлежащие методы управления ключами, чтобы предотвратить потерю данных.

Q: Могу ли я зашифровать резервные копии, хранящиеся в удаленных местах или облачном хранилище?

A: Да, шифрование резервных копий Proxmox может быть применено к резервным копиям, хранящимся в удаленных местах или облачном хранилище, гарантируя безопасность данных независимо от места хранения.

Q: Работает ли шифрование AES 256 при резервном копировании SQL Server?

A: SQL Server можно установить на Proxmox VM, и вы можете выбрать резервное копирование ВМ или только базы данных. Шифрование резервного копирования SQL-сервера - это функция, которая позволяет пользователям шифровать свои резервные копии базы данных, улучшая безопасность и защищая конфиденциальные данные. Вы можете включить шифрование резервных копий SQL Server различными способами, такими как команды T-SQL, SQL Server Management Studio (SSMS) или с помощью решений для резервного копирования, поддерживающих шифрование.

Заключение

В итоге, Proxmox Backup Server отдает приоритет безопасности данных с помощью мер шифрования, тогда как Vinchin Backup & Recovery предлагает комплексный набор улучшенных функций безопасности, включая шифрование, передачу по SSL, защиту от ransomware и настройки восстановления после сбоев. Удобный интерфейс Vinchin облегчает шифрование ВМ, и пользователи могут ознакомиться с его функциональностью без риска во время бесплатного пробного периода.

поделиться: