-

Come crittografa i backup Proxmox?

-

Come crittografare Proxmox VM in Vinchin Backup & Recovery?

-

Domande frequenti sulla crittografia dei backup Proxmox

-

Conclusione

Proxmox Backup Server cripta i dati per proteggere la privacy e la sicurezza dei dati di backup. Questo significa che anche se qualcuno ha accesso non autorizzato ai file di backup, non sarà in grado di leggerne il contenuto. Questa misura di sicurezza aiuta a garantire che le informazioni sensibili nei dati di backup non vengano divulgate, rispettando anche gli standard di privacy e sicurezza dei dati. Che ci sia un problema con il processo di trasmissione o di archiviazione dei dati di backup, i tuoi dati sono efficacemente protetti.

Come crittografa i backup Proxmox?

Per la crittografia del backup Proxmox ci sono due modi per realizzare la protezione crittografica dei dati di backup. La casella di controllo Criptazione fornisce un modo rapido e semplice per implementare la crittografia del backup Proxmox, mentre la crittografia lato client AES-256 in modalità GCM offre più opzioni di flessibilità e personalizzazione. Puoi scegliere il metodo di crittografia che si adatta alle tue esigenze e preferenze.

Abilita casella di controllo crittografia

Usa la casella di controllo crittografia per il Server di Backup Proxmox, la crittografia è un modo veloce e intuitivo per gli utenti che vogliono abilitare rapidamente la crittografia di backup e non devono eseguire configurazioni complesse. Puoi abilitare questa funzione sul Server di Backup Proxmox con pochi semplici passaggi.

Basta fare clic su Datacenter > Storage > Proxmox backup > Encrytpion. In questo modo, tutti i backup verranno salvati in modo crittografato.

AES-256 Crittografia lato client in modalità GCM

Questo approccio comporta la configurazione della crittografia lato client utilizzando AES-256 in modalità GCM. Questo metodo di crittografia è più flessibile e permette agli utenti di personalizzare le impostazioni di crittografia e la gestione delle chiavi. Gli utenti possono configurare la crittografia lato client attraverso l'interfaccia web o CLI, personalizzandola secondo le loro esigenze e preferenze. Questo tipo di crittografia è autenticato, e non solo fornisce un trasferimento di dati ad alte prestazioni, ma completa anche il processo di crittografia prima che i dati raggiungano il server.

Per utilizzare il backup cifrato Proxmox, segui questi passaggi:

Passaggio 1: Crea chiave di crittografia

Genera una chiave di crittografia utilizzando il comando:

proxmox-backup-client key create my-backup.key

Segui le istruzioni per impostare una password per la chiave di crittografia, garantendo la sicurezza.

Encryption Key Password: **************

È necessario inserire manualmente la password nell'interfaccia della riga di comando e premere Enter. La password non verrà visualizzata sullo schermo per motivi di sicurezza. Dopo aver inserito la password, il sistema genererà un file chiave di crittografia "my-backup.key" che verrà utilizzato per le successive operazioni di crittografia e decrittografia.

Passaggio 2: Crea backup crittografati

Con la chiave di crittografia creata, ora puoi generare un backup crittografato utilizzando il seguente comando:

proxmox-backup-client backup etc.pxar:/etc --keyfile /path/to/my-backup.key

Password: *********

Encryption Key Password: **************

Sostituisci "etc.pxar:/etc" con il percorso del file o della directory effettivo per il backup. Specifica il percorso del file chiave precedente utilizzando il parametro --keyfile. Con il parametro --keyfile, devi specificare il percorso /path/to/my-backup.key del file chiave creato precedentemente.

Nota:

Password: È necessario inserire la password che verrà utilizzata per proteggere il file di backup generato. Nota che questa password è diversa dalla password per la chiave di crittografia.

Chiave di crittografia Password: Fornire la password per la chiave di crittografia creata in precedenza.

Come crittografare Proxmox VM in Vinchin Backup & Recovery?

Sebbene Proxmox Backup Server fornisca opzioni di crittografia del backup, Vinchin Backup & Recovery va un passo avanti nella sicurezza dei dati. Vinchin fornisce uno strato aggiuntivo di protezione per i dati di backup crittografando i dati di backup della macchina virtuale e il processo di trasmissione, garantendo la privacy e l'integrità dei dati.

Vinchin utilizza il protocollo SSL per proteggere i dati di backup durante la trasmissione su Internet, prevenendo l'accesso non autorizzato e l'intercettazione. Inoltre, il software di backup Vinchin ha una tecnologia di protezione specializzata integrata contro i ransomware per salvaguardare l'integrità dei dati di backup da corruzione o crittografia nel caso di un attacco informatico, come un attacco di ransomware. Nel frattempo, le impostazioni di recupero del disastro di Vinchin aiutano gli utenti a ripristinare rapidamente i dati di backup in caso di un evento catastrofico, minimizzando il tempo di interruzione delle attività aziendali.

Per criptare Proxmox VM in Vinchin Backup & Recovery è molto semplice, basta seguire pochi semplici passaggi.

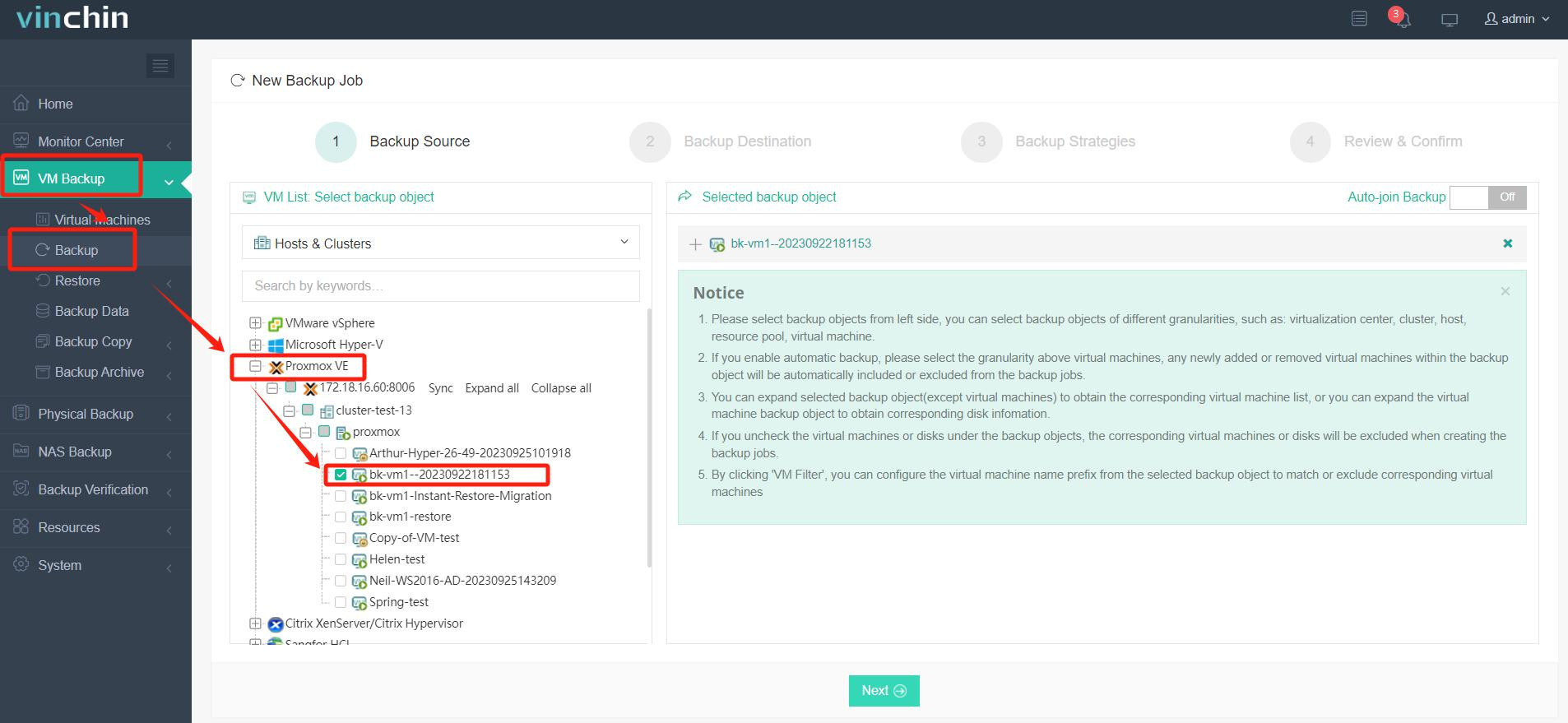

1. Basta selezionare VMs sull'host

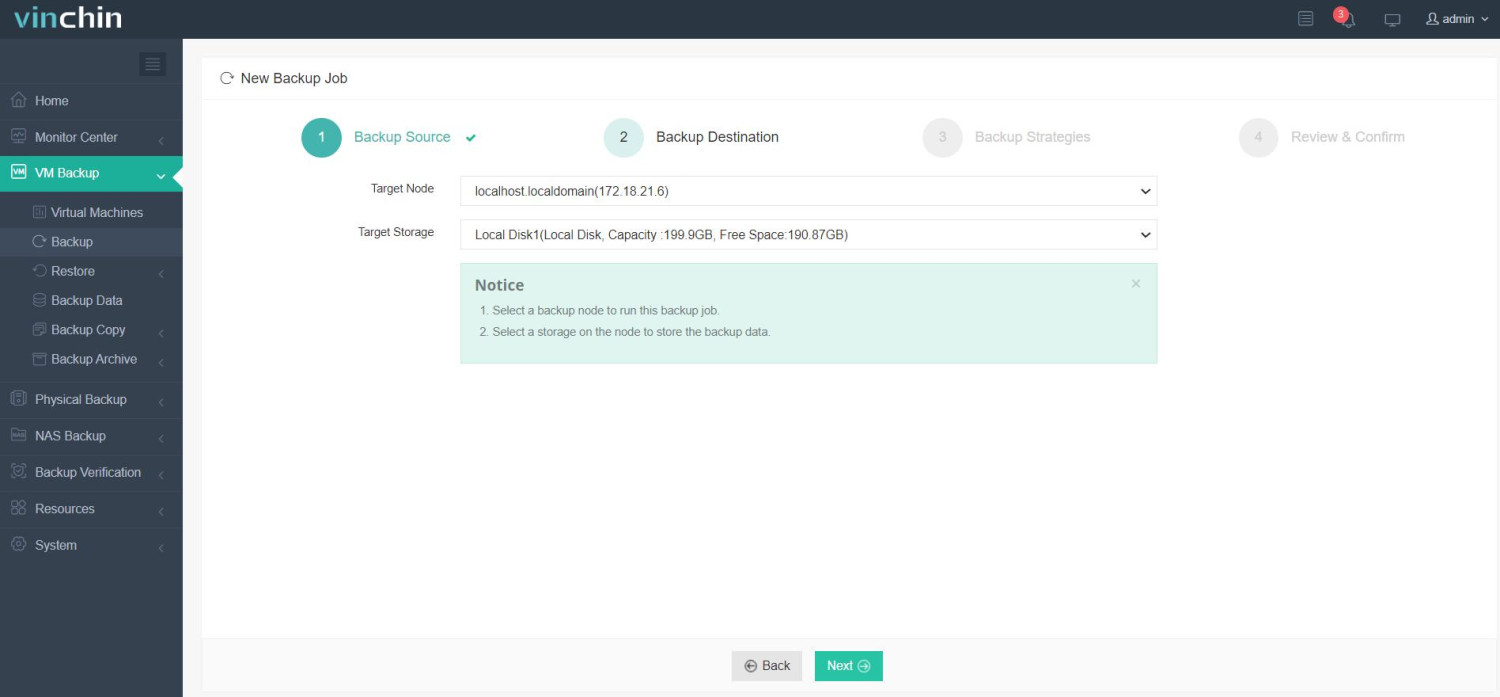

2. Poi seleziona la destinazione del backup

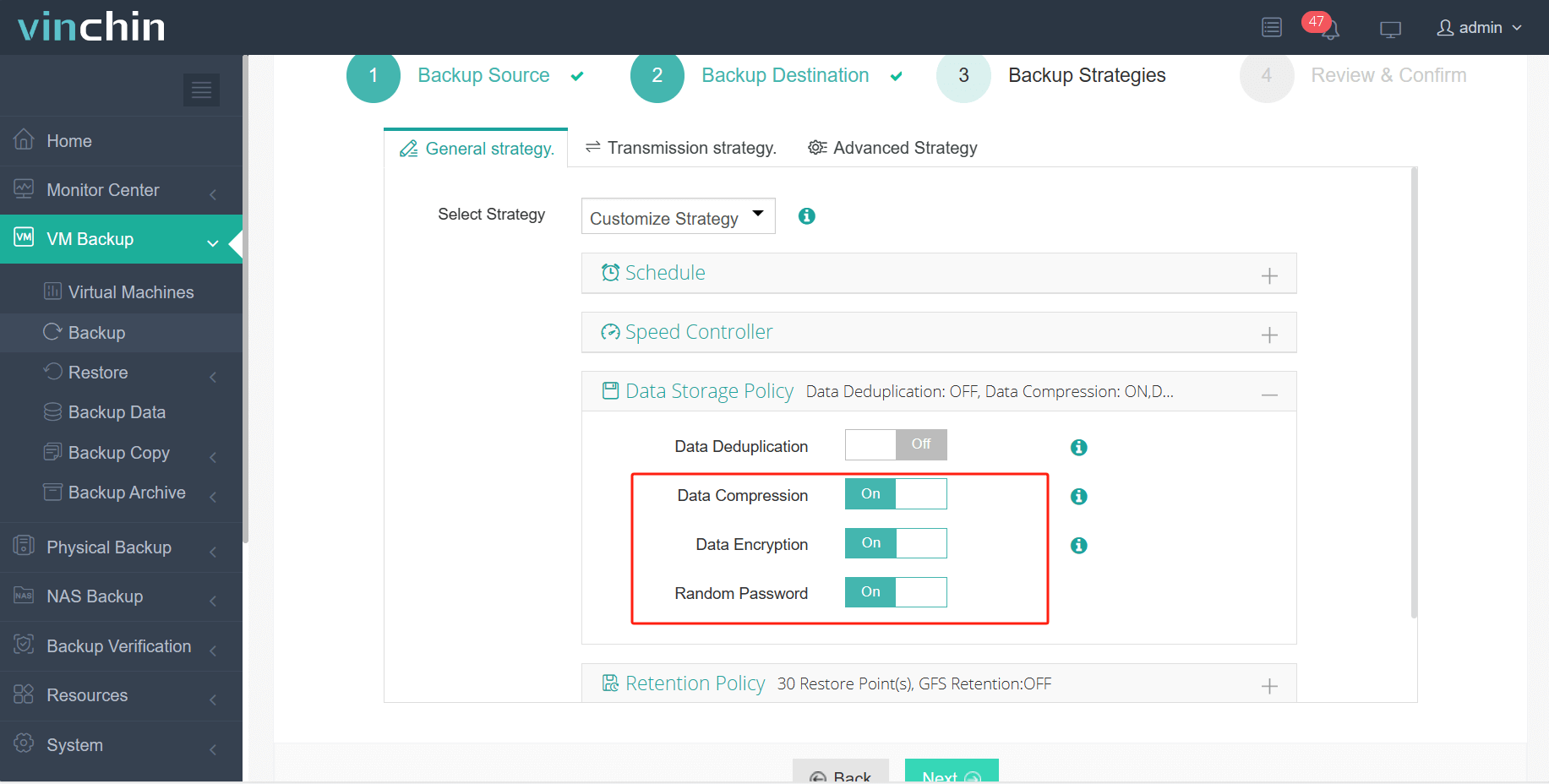

3. Scegli strategie, attiva qui la Crittografia dei dati

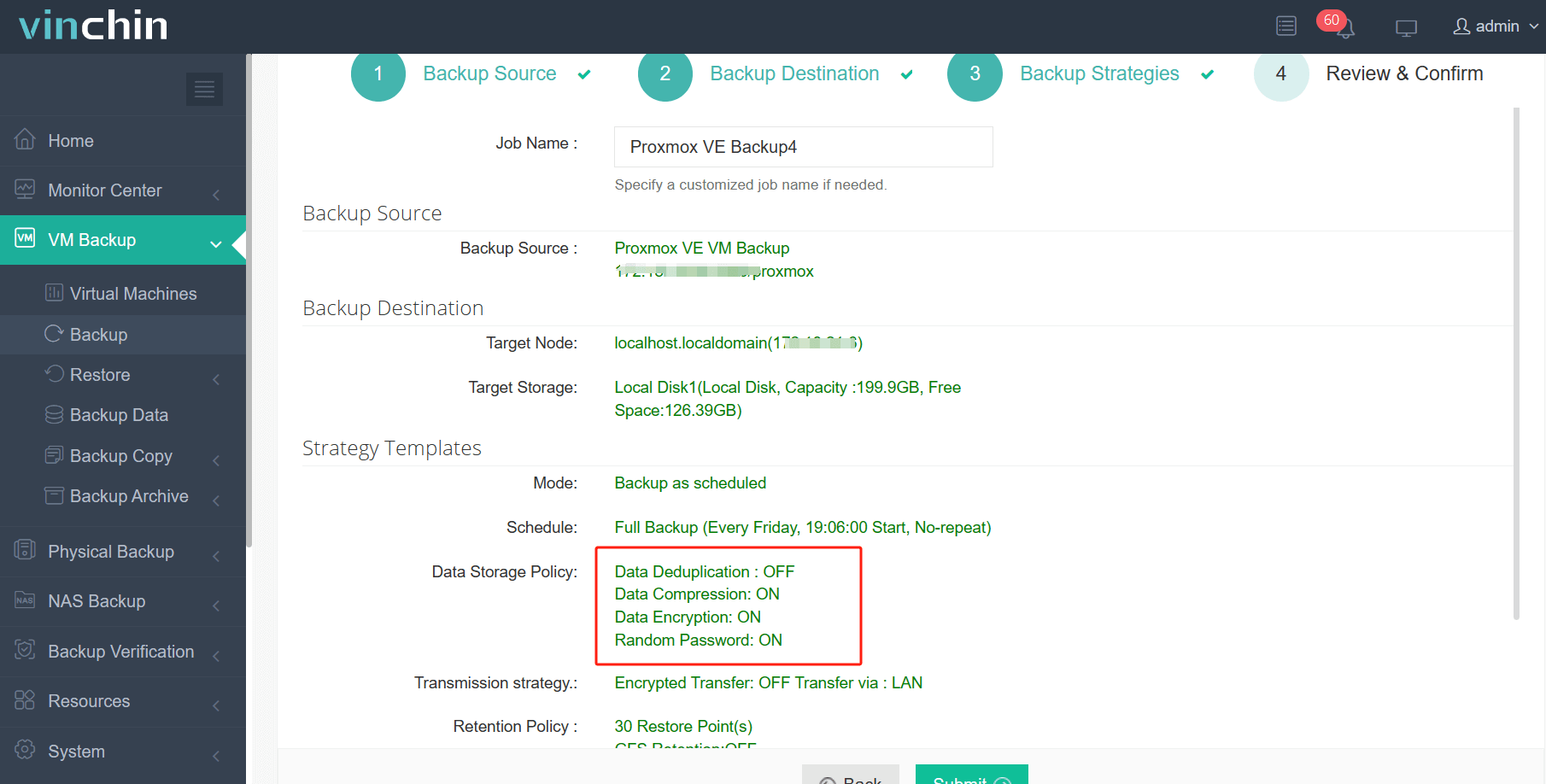

4. Invia il compito

Vinchin offre supporto di backup per varie piattaforme di virtualizzazione, permettendo alle aziende di personalizzare le loro soluzioni di backup secondo le loro esigenze. Le piattaforme compatibili includono Proxmox, Xenserver, VMware, Hyper-V, XCP-ng e altro. Inoltre, Vinchin offre una prova gratuita di 60 giorni per gli utenti per testare la nostra funzionalità in scenari di vita reale. Gli utenti possono contattare direttamente Vinchin o mettersi in contatto con il nostro partner locale per ulteriori dettagli e assistenza.

Domande frequenti sulla crittografia dei backup Proxmox

Q: Cosa succede se perdo la chiave di crittografia o la password?

A: La perdita della chiave di crittografia o della password può comportare la perdita di dati, poiché i file di backup criptati non possono essere accessibili senza di essi. È fondamentale conservare in modo sicuro le chiavi di crittografia o le password e implementare pratiche appropriate di gestione delle chiavi per prevenire la perdita di dati.

Q: Posso crittografare i backup memorizzati in posizioni remote o nel cloud storage?

A: Sì, la crittografia del backup Proxmox può essere applicata ai backup memorizzati in posizioni remote o nel cloud storage, garantendo la sicurezza dei dati indipendentemente dalla posizione di archiviazione.

Q: AES 256 crittografia funziona sul backup di SQL Server?

A: SQL Server può essere installato su Proxmox VM e puoi scegliere di eseguire il backup della VM o soltanto del database. La crittografia del backup del server SQL è una funzione che consente agli utenti di criptare i loro backup del database, migliorando la sicurezza e proteggendo i dati sensibili. Puoi abilitare la crittografia del backup del server SQL attraverso vari metodi, come comandi T-SQL, SQL Server Management Studio (SSMS), o utilizzando soluzioni software di backup che supportano la crittografia.

Conclusione

In sintesi, Proxmox Backup Server dà la priorità alla sicurezza dei dati con misure di crittografia, mentre Vinchin Backup & Recovery offre un pacchetto completo di funzionalità di sicurezza avanzate, tra cui crittografia, trasmissione SSL, protezione da ransomware e impostazioni di ripristino disaster. L'interfaccia user-friendly di Vinchin rende facile la crittografia dei VM e gli utenti possono esplorare le sue funzionalità senza rischi durante un periodo di prova gratuito.

Condividi su: