-

Bagaimana Proxmox mengenkripsi cadangan?

-

Cara Mengenkripsi VM Proxmox di Vinchin Backup & Recovery?

-

FAQ Enkripsi Backup Proxmox

-

Kesimpulan

Proxmox Backup Server mengenkripsi data untuk melindungi privasi dan keamanan data cadangan. Ini berarti bahwa meskipun seseorang memiliki akses tidak sah ke berkas cadangan, mereka tidak akan dapat membaca isi berkas tersebut. Tindakan keamanan ini membantu memastikan bahwa informasi sensitif dalam data cadangan tidak terbuka, sambil juga memenuhi standar privasi dan keamanan data. Baik ada masalah dengan transmisi atau penyimpanan data cadangan, data Anda dilindungi secara efektif.

Bagaimana Proxmox mengenkripsi cadangan?

Untuk Proxmox enkripsi cadangan, ada dua cara untuk mewujudkan perlindungan enkripsi data cadangan. Centang Enkripsi menyediakan cara cepat dan mudah untuk menerapkan enkripsi cadangan Proxmox, sementara enkripsi klien-side AES-256 dalam mode GCM memberikan fleksibilitas dan opsi kustomisasi yang lebih besar. Anda dapat memilih metode enkripsi yang sesuai dengan kebutuhan dan preferensi Anda.

Kotak Centang Aktifkan Enkripsi

Gunakan kotak centang Enkripsi untuk Proxmox Backup Server adalah cara yang cepat dan intuitif bagi pengguna yang ingin mengaktifkan enkripsi backup dengan cepat dan tidak perlu melakukan konfigurasi yang rumit. Anda dapat mengaktifkan fitur ini di Proxmox Backup Server dalam beberapa langkah sederhana.

Cukup klik Datacenter > Storage > Proxmox backup > Encrytpion. Dengan cara ini, semua cadangan akan disimpan dalam keadaan terenkripsi.

Enkripsi Klien-Sisi AES-256 dalam Mode GCM

Pendekatan ini melibatkan konfigurasi enkripsi klien-sisi menggunakan AES-256 dalam mode GCM. Metode enkripsi ini lebih fleksibel dan memungkinkan pengguna menyesuaikan pengaturan enkripsi dan manajemen kunci. Pengguna dapat mengonfigurasi enkripsi klien-sisi melalui antarmuka web atau CLI, menyesuaikannya dengan kebutuhan dan preferensi mereka. Jenis enkripsi ini terautentikasi, dan tidak hanya menyediakan transfer data berkinerja tinggi, tetapi juga menyelesaikan proses enkripsi sebelum data mencapai server.

Untuk menggunakan cadangan enkripsi Proxmox, ikuti langkah-langkah berikut:

Tahap 1: Buat kunci enkripsi

Generalkan kunci enkripsi menggunakan perintah:

proxmox-backup-client key create my-backup.key

Ikuti petunjuk untuk mengatur kata sandi kunci enkripsi, memastikan keamanan.

Encryption Key Password: **************

Anda perlu memasukkan kata sandi secara manual di antarmuka baris perintah dan menekan Enter. Kata sandi tidak akan ditampilkan di layar untuk tujuan keamanan. Setelah memasukkan kata sandi, sistem akan menghasilkan berkas kunci enkripsi "my-backup.key" yang akan digunakan untuk operasi enkripsi dan dekripsi selanjutnya.

Tahap 2: Buat cadangan enkripsi

Dengan kunci enkripsi yang telah dibuat, Anda sekarang dapat menghasilkan cadangan terenkripsi menggunakan perintah berikut:

proxmox-backup-client backup etc.pxar:/etc --keyfile /path/to/my-backup.key

Password: *********

Encryption Key Password: **************

Gantikan "etc.pxar:/etc" dengan path file atau direktori sebenarnya untuk backup. Tentukan path ke file kunci yang telah dibuat sebelumnya menggunakan parameter --keyfile. Dengan parameter --keyfile, Anda perlu menentukan path /path/to/my-backup.key dari file kunci yang telah dibuat sebelumnya.

Catatan:

Kata Sandi: Anda perlu memasukkan kata sandi yang akan digunakan untuk melindungi berkas cadangan yang dihasilkan. Perhatikan bahwa kata sandi ini berbeda dari kata sandi untuk kunci enkripsi.

Kata Sandi Kunci Enkripsi: Masukkan kata sandi untuk kunci enkripsi yang dibuat sebelumnya.

Cara Mengenkripsi VM Proxmox di Vinchin Backup & Recovery?

Meskipun Proxmox Backup Server menyediakan opsi enkripsi cadangan, Vinchin Backup & Recovery mendorong lebih jauh dalam hal keamanan data. Vinchin menyediakan lapisan perlindungan tambahan untuk data cadangan dengan mengenkripsi data cadangan mesin virtual dan proses transmisi, memastikan privasi dan integritas data.

Vinchin menggunakan protokol SSL untuk mengamankan data cadangan saat ditransmisikan melalui internet, mencegah akses tidak sah dan pengupingan. Selain itu, perangkat lunak cadangan Vinchin memiliki teknologi perlindungan ransomware khusus yang terintegrasi untuk melindungi integritas data cadangan dari kerusakan atau enkripsi dalam kasus serangan siber, seperti serangan ransomware. Sementara itu, pengaturan pemulihan bencana Vinchin membantu pengguna dengan cepat memulihkan data cadangan dalam kejadian bencana, meminimalkan waktu gangguan bisnis.

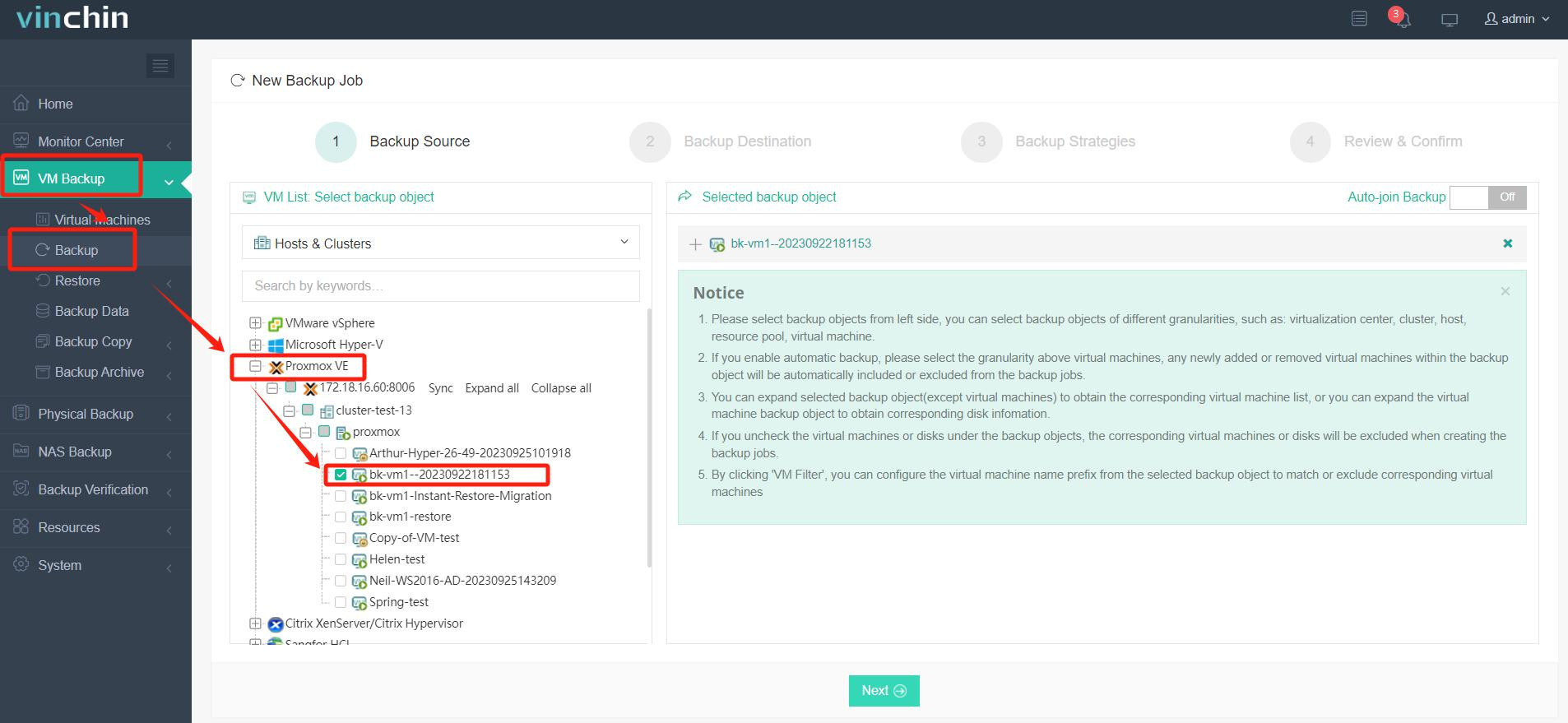

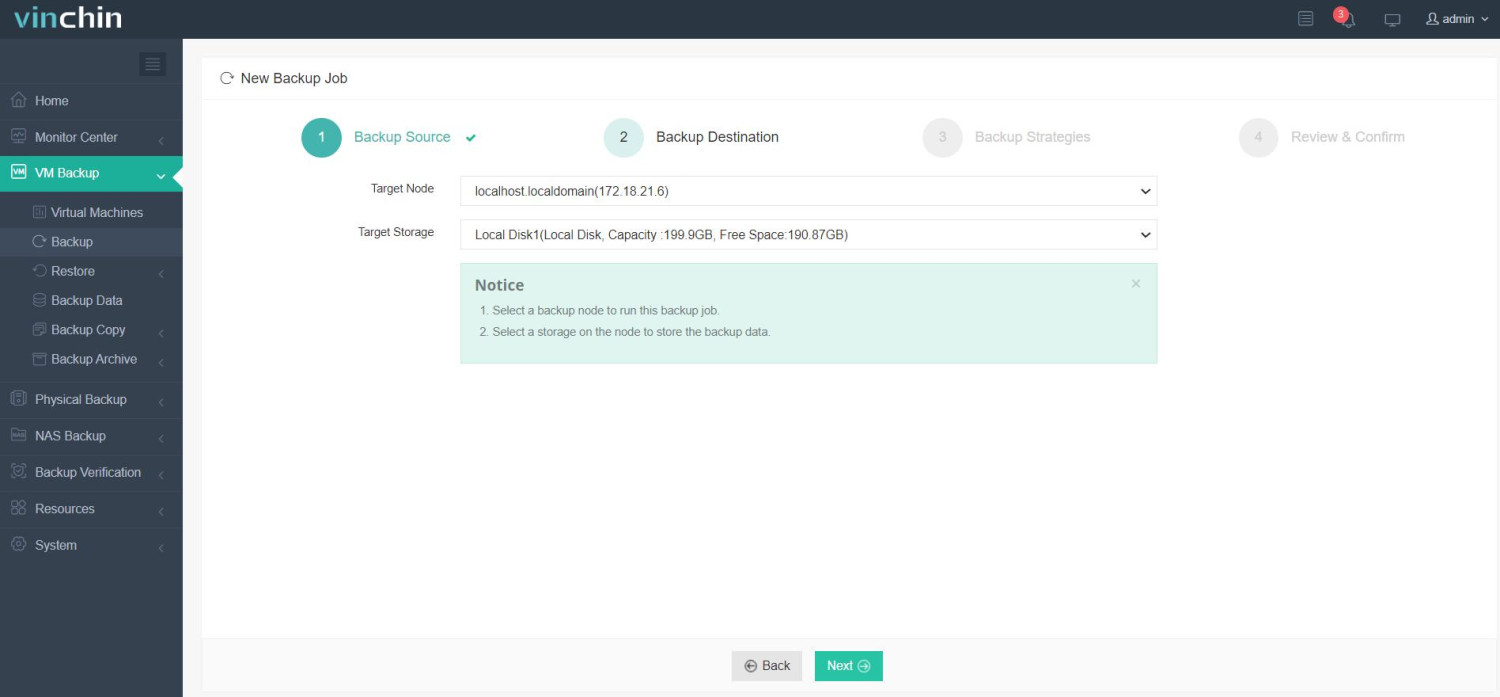

Untuk mengenkripsi VM Proxmox di Vinchin Backup & Recovery sangat mudah, hanya beberapa langkah sederhana.

1. Cukup select VMs on the host

2. Kemudian select backup destination

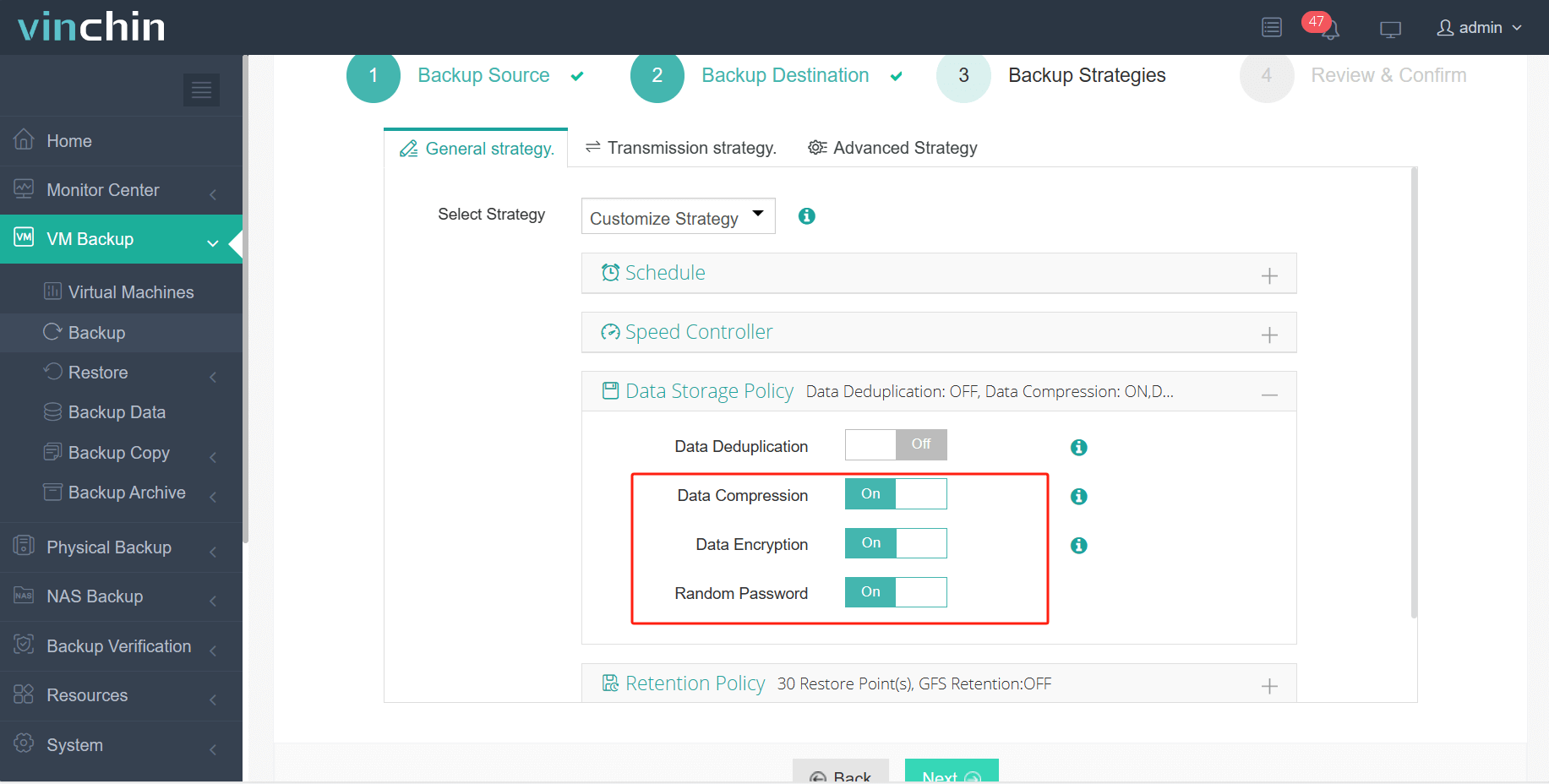

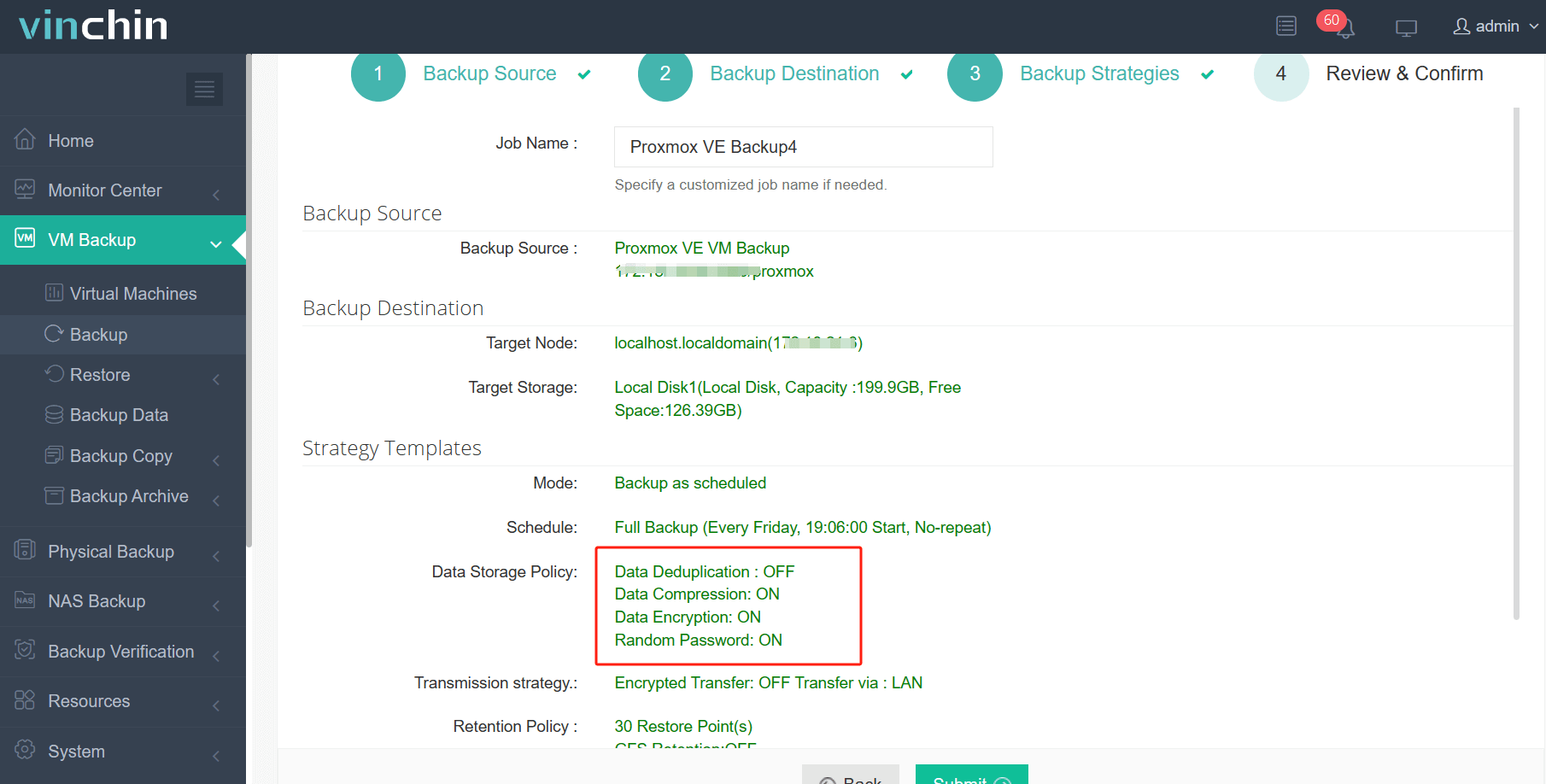

3. Select strategies, aktifkan Data Encryption di sini

4. Akhirnya submit the job

Vinchin menyediakan dukungan cadangan untuk berbagai platform virtualisasi, memungkinkan bisnis untuk menyesuaikan solusi cadangan mereka sesuai dengan kebutuhan mereka. Platform yang kompatibel meliputi Proxmox, Xenserver, VMware, Hyper-V, XCP-ng, dan lainnya. Selain itu, Vinchin menawarkan uji coba gratis selama 60 hari bagi pengguna untuk menguji fungsionalitas kami dalam skenario nyata. Pengguna dapat menghubungi Vinchin secara langsung atau berkommunikasi dengan mitra lokal kami untuk informasi lebih lanjut dan bantuan.

FAQ Enkripsi Backup Proxmox

Q: Apa yang terjadi jika saya kehilangan kunci enkripsi atau kata sandi?

J: Kehilangan kunci enkripsi atau kata sandi dapat menyebabkan kehilangan data, karena berkas cadangan yang diasinkripsikan tidak dapat diakses tanpa keduanya. Sangat penting untuk menyimpan kunci enkripsi atau kata sandi dengan aman dan menerapkan praktik manajemen kunci yang tepat untuk mencegah kehilangan data.

Q: Bisakah saya mengenkripsi cadangan yang disimpan di lokasi jarak jauh atau penyimpanan awan?

J: Ya, enkripsi cadangan Proxmox dapat diterapkan pada cadangan yang disimpan di lokasi jarak jauh atau penyimpanan cloud, memastikan keamanan data tanpa memandang lokasi penyimpanan.

Q: Apakah enkripsi AES 256 berfungsi pada backup SQL Server?

J: SQL Server dapat diinstal pada VM Proxmox dan Anda dapat memilih untuk mendukung cadangan VM atau hanya basis data saja. Enkripsi cadangan SQL server adalah fitur yang memungkinkan pengguna mengenkripsi cadangan basis data mereka, meningkatkan keamanan dan melindungi data sensitif. Anda dapat mengaktifkan Enkripsi Cadangan SQL Server melalui berbagai metode, seperti perintah T-SQL, SQL Server Management Studio (SSMS), atau menggunakan solusi perangkat lunak cadangan yang mendukung enkripsi.

Kesimpulan

Secara ringkas, Proxmox Backup Server mengutamakan keamanan data dengan tindakan enkripsi, sementara Vinchin Backup & Recovery menawarkan rangkaian fitur keamanan yang lengkap dan ditingkatkan, termasuk enkripsi, transmisi SSL, perlindungan dari ransomware, dan pengaturan pemulihan bencana. Antarmuka pengguna yang ramah pada Vinchin memudahkan pengguna untuk mengenkripsi VM, dan pengguna dapat menjelajahi fungsionalitasnya tanpa risiko melalui periode uji coba gratis.

Bagikan di: