-

Razões pelas quais o SSH não pode se conectar ao EC2

-

Tempo de Conexão Excedido

-

Problemas de Permissão

-

Escolha uma solução de backup EC2 segura

-

Conclusão

Alguns usuários novos no AWS podem enfrentar problemas ao conectar-se a uma instância EC2 Linux via SSH. Não se preocupe, este artigo vai ajudá-lo a solucionar motivos comuns!

Razões pelas quais o SSH não pode se conectar ao EC2

Razões comuns para não conseguir se conectar ao EC2 via SSH geralmente se enquadram em duas categorias: tempo de conexão esgotado e erros de permissão.

Tempo limite de conexão: As mensagens de erro geralmente contêm palavras-chave como “conectar”, por exemplo "Connection Timed Out". Isso geralmente é devido a configurações de rede inadequadas, exigindo verificações no IP, grupo de segurança, ACL, tabela de rotas da subnet e no ambiente de rede do usuário.

Erros de Permissão: As mensagens de erro geralmente contêm palavras-chave como “permissão” ou “chave”, como “Permissão Negada” ou avisos sobre chaves não registradas ou inexistente. Isso geralmente é devido ao uso inadequado de chaves ou nomes de usuário.

Tempo de Conexão Excedido

Descrição do Problema

Você criou e iniciou uma instância Amazon EC2 Linux, mas não consegue se conectar à instância usando SSH ou ferramentas como PuTTY. Ao tentar se conectar à instância, você encontra um erro de tempo limite de conexão, como "Erro de rede: Conexão timed out" ou "Erro ao se conectar a [instância], motivo: -> Tempo limite de conexão: connect". Esse problema geralmente é causado por configurações incorretas de componentes de rede, como grupos de segurança, tabelas de roteamento e listas de controle de acesso de rede. Por favor, siga as etapas de solução de problemas abaixo para verificar o ambiente de rede.

Solução de problemas

1. Verifique os Grupos de Segurança

No grupo de segurança da instância EC2, garanta que o tráfego de entrada para o protocolo SSH (porta padrão 22) seja permitido.

Se estiver em uma LAN de escritório, seu endereço IP pode não ser fixo e pode mudar cada vez que você se conectar. Neste caso, é recomendado definir a fonte como a faixa de IPs da sua rede de escritório em vez de um único IP.

Nota: Por padrão, também não é possível fazer ping nessa instância. Se você quiser fazer ping nessa instância, precisa adicionar uma regra permitindo o protocolo ICMP da mesma forma.

Abrir o console do Amazon EC2.

No painel de navegação, selecione Instances.

Encontre a instância EC2 que você deseja conectar via SSH.

No separador Description no fundo da tela, selecione o grupo de segurança da instância EC2 que você deseja se conectar.

No separador Inbound no painel inferior da tela, certifique-se de que uma regra está definida para permitir o acesso SSH do seu endereço IP público atual. Se o endereço IP usado pelo seu dispositivo não estiver na lista, selecione Edit, depois selecione Add rule.

Para Source, selecione seu endereço IP atual. “0.0.0.0/0” significa que está aberto para todos os IPs.

Selecione Save.

2. Verifique se a Sub-rede é uma Sub-rede Pública

Uma sub-rede pública é uma sub-rede que permite acesso à Internet. Se seu EC2 estiver em uma sub-rede privada, a Internet externa não poderá se conectar ativamente e a SSH falhará.

Abra o console do Amazon VPC.

No painel de navegação, selecione Route Tables, em seguida, selecione sua tabela de rota do VPC da lista.

No separador Routes, garanta que existe uma rota padrão apontando para o gateway de Internet.

Se não, selecione Internet Gateways do painel de navegação e copie seu ID da gateway de Internet. Se não houver gateway de Internet, crie uma e anexe-a à sua VPC. Certifique-se de copiar o novo ID da gateway de Internet.

Retorne para Route Tables, em seguida, selecione a guia Routes.

Edite e crie uma rota que direcione “0.0.0.0/0” para o ID do seu gateway de Internet.

Salve a tabela de rotas.

3. Verifique a lista de controle de acesso à rede (ACL) da sub-rede

A ACL é um firewall no nível de subnet. A ACL de rede padrão permite todo o tráfego de entrada e saída. Se você não fez nenhuma alteração na ACL, ignore este passo.

Abra o console do Amazon VPC.

No painel de navegação, selecione Subnets, em seguida, selecione sua subrede.

No separador Description, encontre Network ACL, em seguida, selecione seu ID (acl-xxxxxxxx).

Selecione o ACL de rede Para Inbound Rules verifique se as regras permitem tráfego do seu computador Se não delete ou modifique as regras que bloqueiam o tráfego do seu computador Para Outbound Rules verifique se as regras permitem tráfego para o seu computador Se não delete ou modifique as regras que bloqueiam o tráfego para o seu computador

4. Confirme se o Endereço IP foi Alterado

No painel de navegação, selecione Instâncias.

Encontre a instância EC2 que você deseja conectar via SSH.

No separador Description no rodapé da tela, verifique se o Public IP corresponde ao endereço IP que você está usando. Se o endereço IP foi alterado, use o novo endereço IP.

5. Verifique a AMI

Por favor, verifique se você está usando uma AMI em Quick Start ou em Marketplace. A menos que tenha certeza da segurança de uma AMI específica, tente não usar imagens da comunidade. As imagens da comunidade são lançadas por indivíduos e a AWS não pode monitorá-las. Algumas imagens da comunidade podem ter gerenciamento e controles de segurança especiais, impedindo o acesso SSH direto. Neste caso, pare o servidor atual e inicie um novo com uma imagem oficial ou do Marketplace.

6. Verifique a Carga da Instância

O servidor pode estar sobrecarregado, causando a falha do serviço sshd e não aceitando novos pedidos SSH. Isso pode ser confirmado observando as métricas do CloudWatch. A maneira mais simples neste momento é tentar reiniciar a instância para ver se o problema é resolvido. Se não for, use a ferramenta Session Manager do System Manager para abrir uma sessão e executar comandos para encerrar recursos desnecessários.

7. Outros Motivos

Se todas as etapas acima foram verificadas e não há problema, verifique as seguintes razões:

A porta 22 está bloqueada: Se você estiver em um escritório ou área de Wi-Fi público de hotel, tente outra rede para verificar se a rede pública bloqueou a porta 22.

Verifique se o firewall do seu computador está bloqueando a porta 22.

Problemas de Permissão

Descrição do Problema

Você criou e iniciou uma EC2, mas não consegue se conectar à instância via SSH, com mensagens de erro como "Host key não encontrado em [diretório]", "Permissão negada (publickey)" ou "Autenticação falhou, permissão negada". Este problema geralmente é causado por chaves ou nomes de usuário incorretos. A seguir estão métodos específicos de solução de problemas.

Solução de problemas

1. Verifique se o Par de Chaves está correto

Cada instância EC2 tem uma chave quando é iniciada. Esta chave é a única maneira de fazer login na EC2 pela primeira vez e só pode ser baixada antes de iniciar a instância. Primeiro, selecione sua instância e verifique o nome da chave de par na página Description para garantir que você esteja usando a chave correta.

Se este item estiver vazio, você não conseguirá fazer SSH na instância. Por favor, pare a instância, inicie uma nova instância e lembre-se de baixar a chave.

2. Nome de usuário incorreto

Se você estiver usando uma imagem oficial, os nomes de usuário corretos são os seguintes:

AMI | Nome de usuário |

Amazon Linux 2 ou Amazon Linux AMI | ec2-user |

AMI CentOS | centos |

AMI Debian | administrador ou root |

Fedora AMI | ec2-user ou fedora |

RHEL AMI | ec2-user ou root |

SUSE AMI | ec2-user ou root |

Ubuntu AMI | ubuntu |

Se for uma versão comunitária do AMI, o nome de usuário não pode ser garantido. Por favor, entre em contato com o criador do AMI ou mude para um AMI oficial.

3. Verifique o Formato da Sua Chave

Geralmente, a chave necessária para SSH está no formato “pem”. Se você estiver usando uma máquina Windows e fazendo login com PuTTY, precisará converter de “pem” para “ppk”.

4. Verificar Permissões da Chave

Se você encontrar o erro "bad permissions: ignore key: my_private_key.pem Permission denied (publickey)".

Esta situação ocorre porque as permissões do seu arquivo de chave privada estão muito abertas, permitindo que qualquer usuário leia e escreva. Para proteger seu arquivo de chave privada, o SSH ignora sua chave. A solução é alterar as permissões da chave usando o comando:

chmod 400 my_private_key.pem

5. known_host Erros Relacionados

Esta situação geralmente é observada ao trocar EIPs, por exemplo, um EIP foi montado na máquina A com a chave A. Quando o EIP é transferido para a máquina B com a chave B, o registro known_host para este IP não corresponde.

A solução é abrir o arquivo known_hosts (Linux/mac address: ~/.ssh/known_hosts) e excluir o registro correspondente para este IP.

Escolha uma solução de backup EC2 segura

Vinchin Backup & Recovery suporta backups de AWS EC2, permitindo que os usuários adicionem instâncias com sua ID de chave de acesso da AWS e configurem backups completos, incrementais ou diferenciais. Ele oferece opções flexíveis de recuperação, incluindo instâncias inteiras, volumes individuais e arquivos específicos, com recuperação direta para outras plataformas de virtualização. Integrando-se com o Amazon S3 para arquivamento seguro, também permite migrações V2V para plataformas como VMware, Hyper-V e Proxmox. A interface amigável simplifica a gestão e configuração de backups.

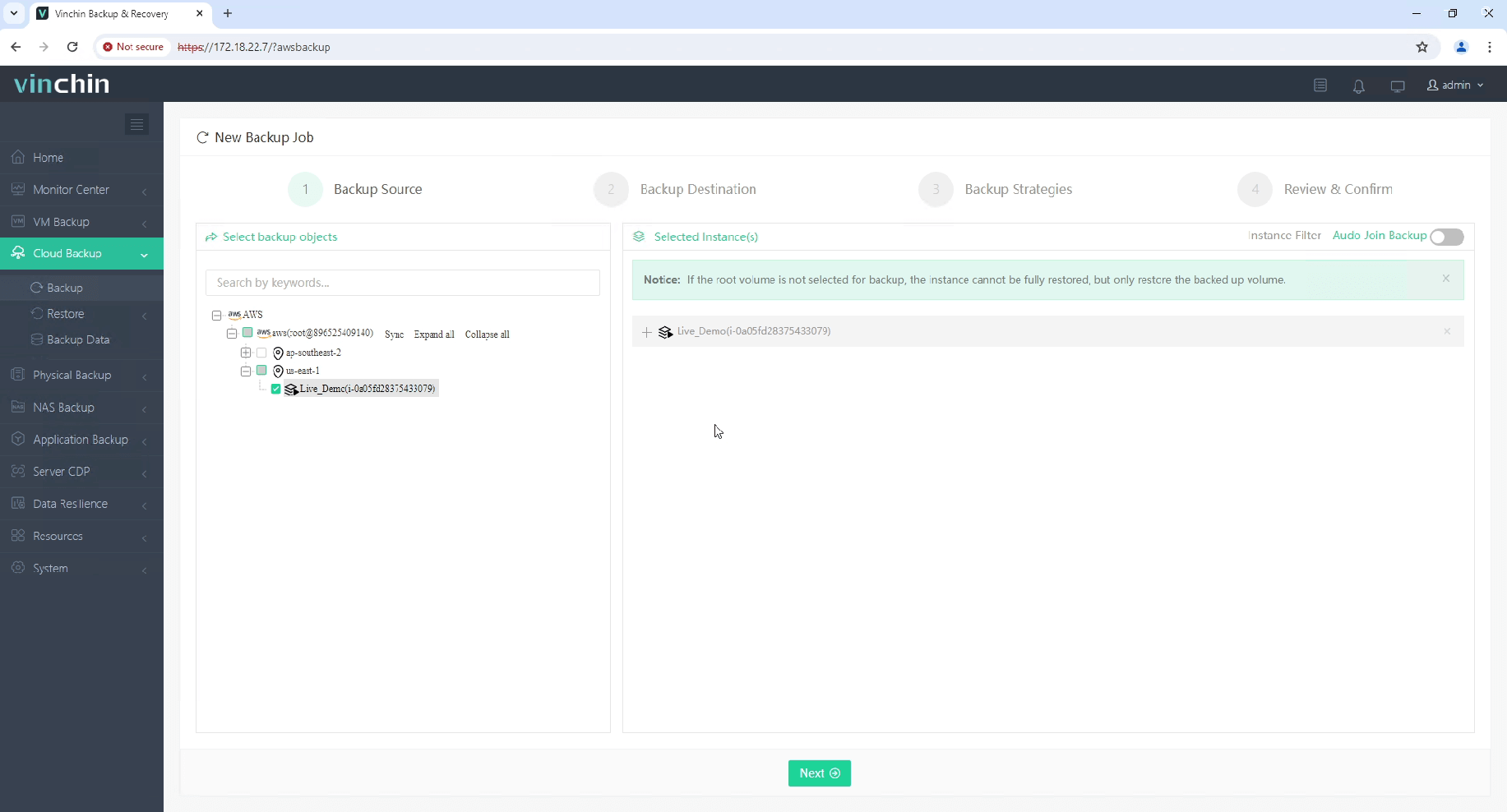

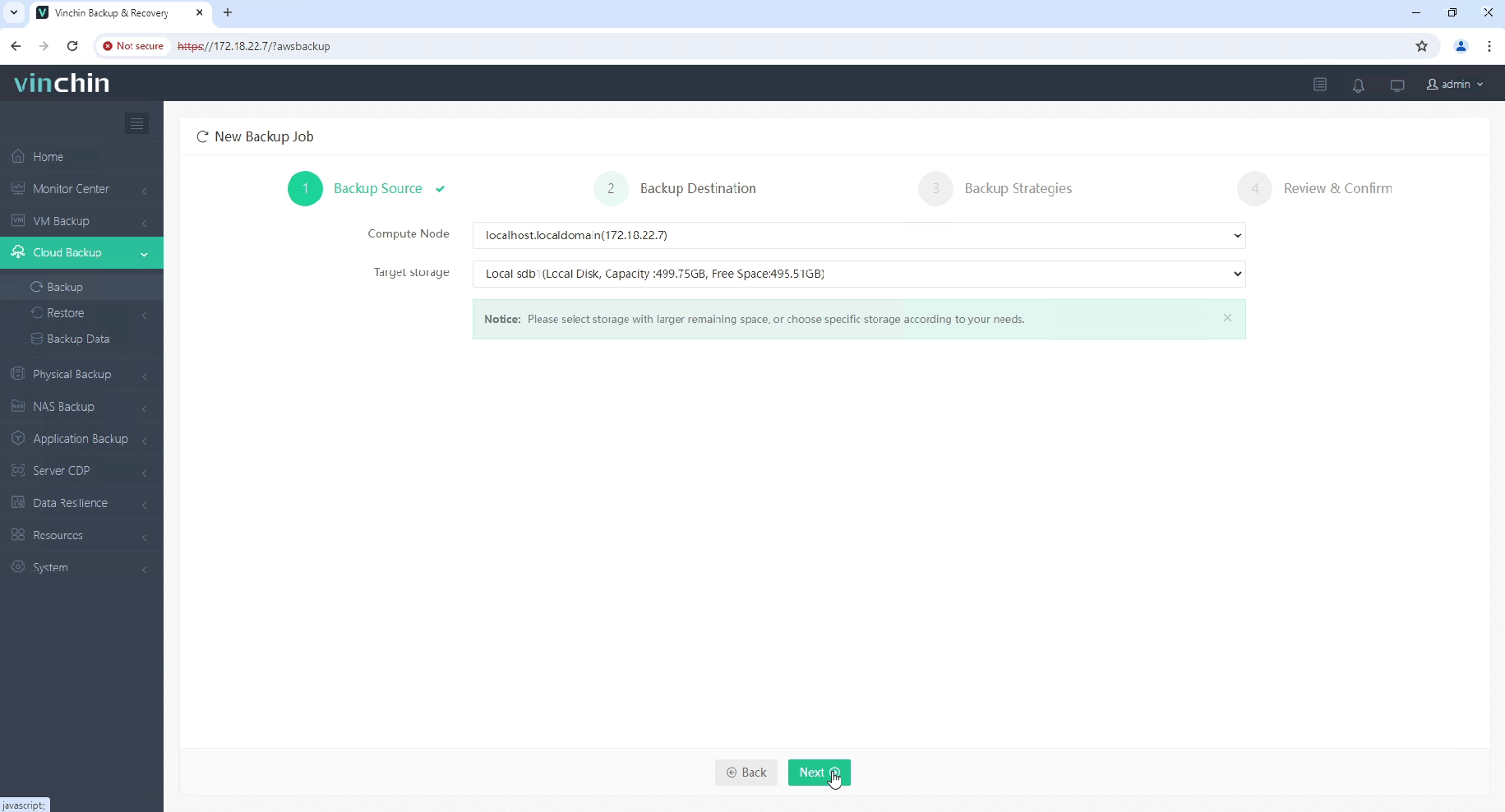

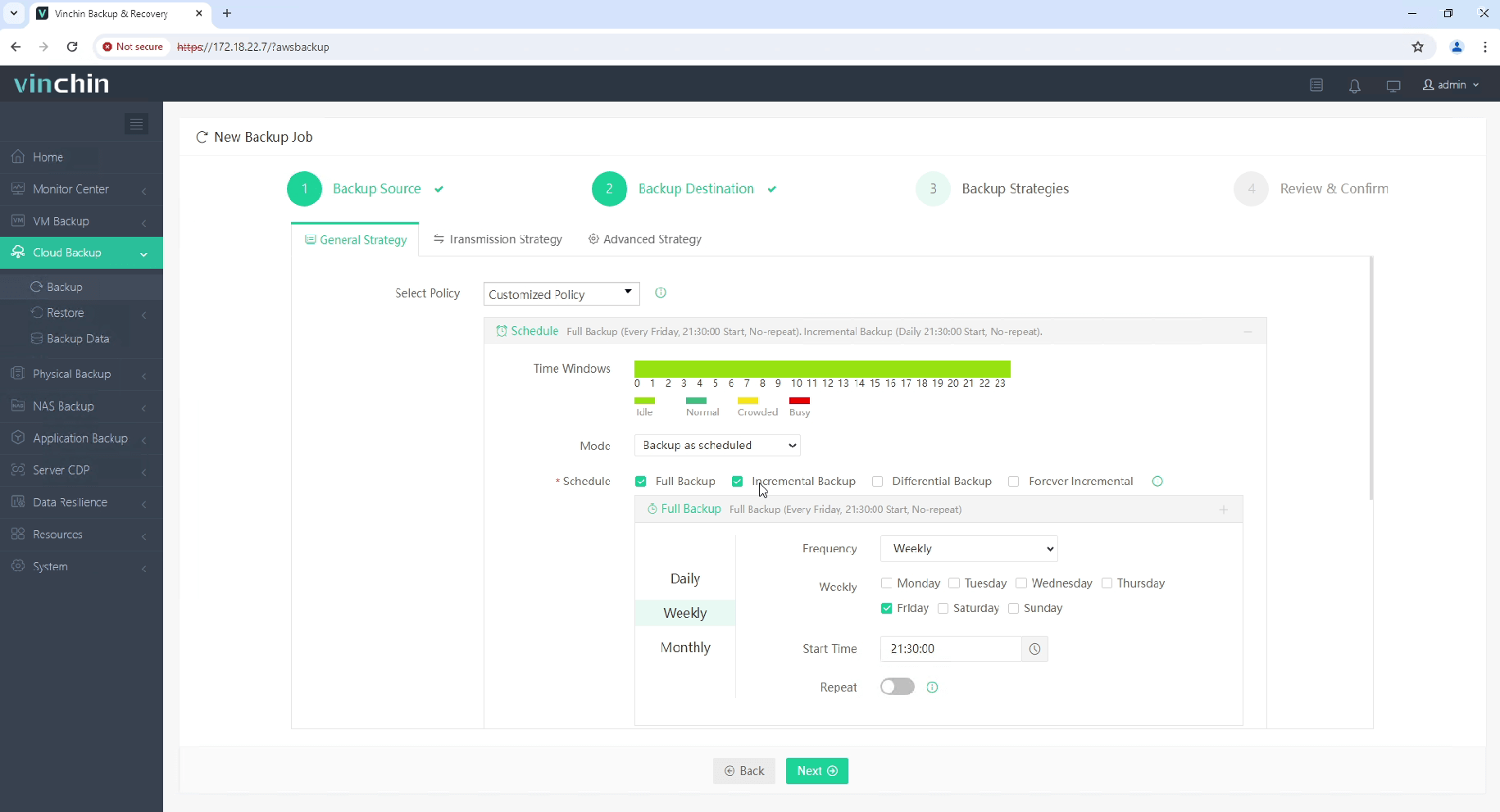

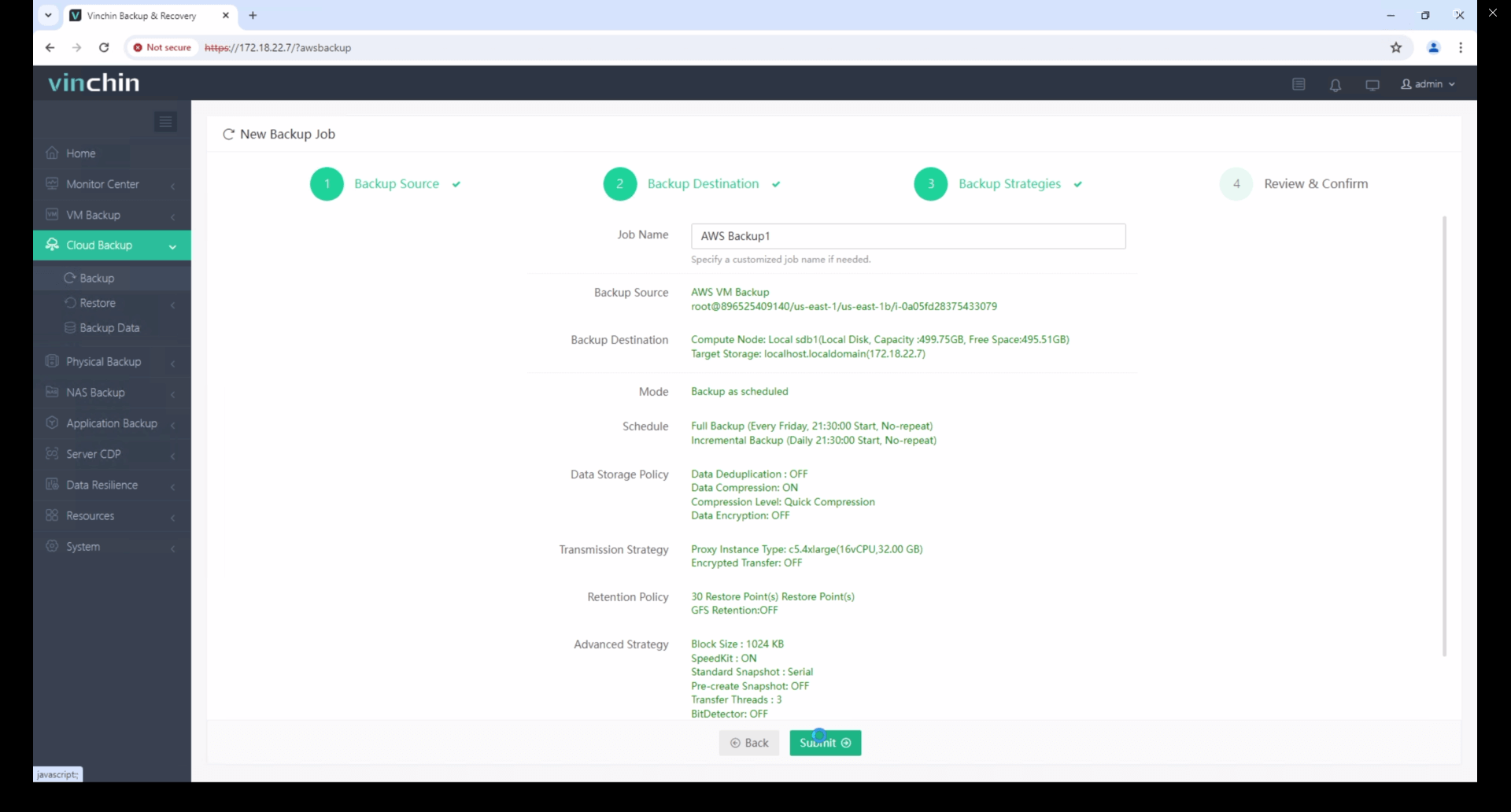

Para fazer backup da instância EC2 com Vinchin Backup & Recovery, siga estas etapas:

1. Selecione a instância EC2 a ser backupada.

2. Selecione o destino do backup.

3. Selecione as estratégias de backup.

4. Reveja e envie o trabalho.

Inicie seu teste gratuito de 60 dias do Vinchin Backup & Recovery para experimentar suas soluções de backup seguras e eficientes em recursos Ou entre em contato conosco para um plano personalizado conforme suas necessidades de TI.

Conclusão

Ao abordar os problemas potenciais com as etapas acima, você pode resolver rapidamente o problema e recuperar o acesso à sua instância. Lembre-se de sempre praticar bons hábitos de segurança, como restringir o acesso a endereços IP confiáveis e revisar regularmente seu grupo de segurança e configurações de rede.

Partilhar em: